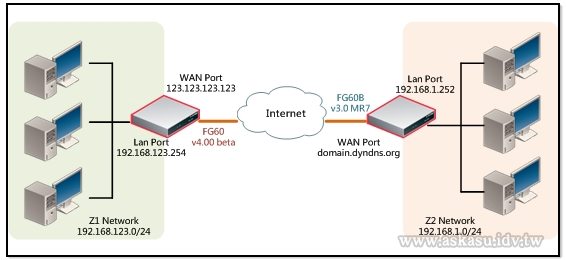

之前有網友留言希望我研究Fortigate 站台對站台的IPEC VPN,剛好我對這問題也很有興趣,所以一定要玩出來分享,相信大家一定也能舉一反三完成設定。

一樣這次還是快速設定的教學,先求效果再求瞭解。

資訊無涯,回頭已不見岸

之前有網友留言希望我研究Fortigate 站台對站台的IPEC VPN,剛好我對這問題也很有興趣,所以一定要玩出來分享,相信大家一定也能舉一反三完成設定。

一樣這次還是快速設定的教學,先求效果再求瞭解。

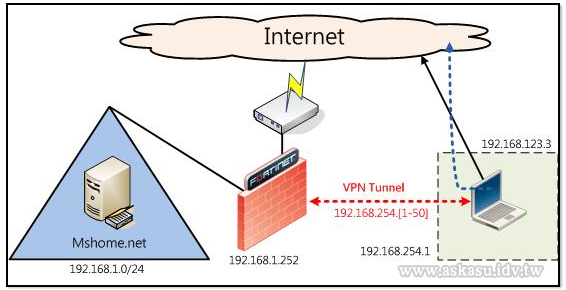

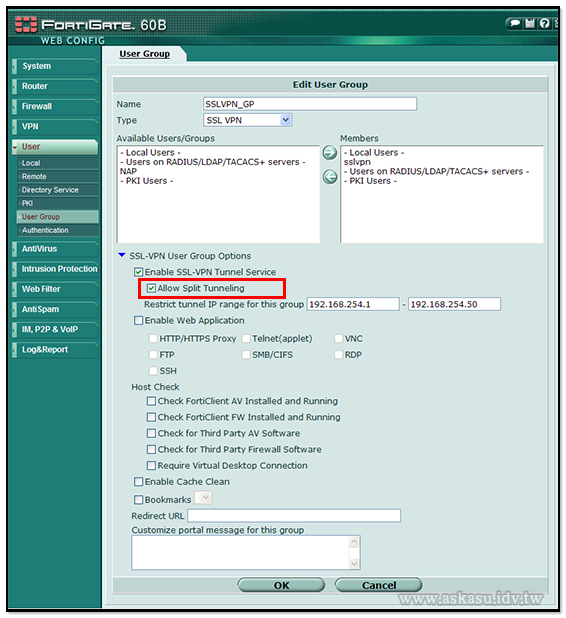

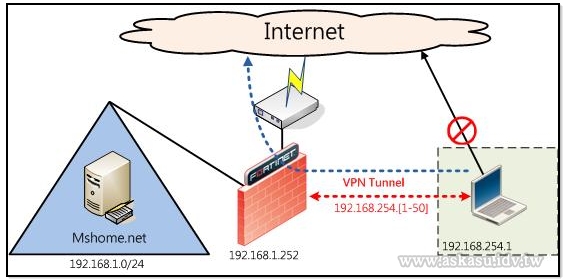

上一篇文章講了Fortigate SSL VPN 的設定方式,但參照該方法後,所有進出的網路流量都會經過Fortigate 設備;如果用戶端的電腦在台灣就算了,萬一老闆出國比賽到半個地球外的歐洲,難道上個網還要大老遠繞回台灣才能出去HAPPY 嗎?

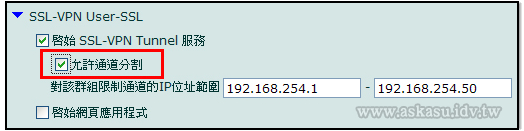

所以,還是要研究一下怎麼設定。方法其實很簡單,只要到User -> User Group 找出已設定的群組,然後勾選「Allow Split Tunneling」,點選「OK」就完成。

切換成繁中介面後,會比較容易理解,該選項就是「允許通道分割」。

只是,假如真有這麼簡單,我就不會又寫一篇教學...

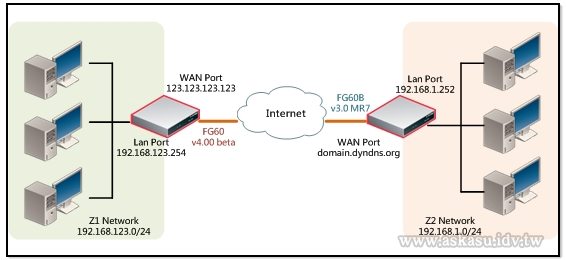

其實,我對Fortinet 的防火牆設備有非常大的好感,尤其光手邊在惡搞的FG60B 也提供SSL VPN 功能,實在讓人覺得揪甘心啊~

就算你的老闆出差到中國包二奶,也能透過SSL VPN 連回公司存取內部資料,甚至藉由台灣的線路正常瀏覽無名正妹相簿政經新聞及相關網站。或許,有人會說為什麼不用PPTP VPN,我個人認為PPTP 其實沒有想像中方便,尤其對於一般使用來說,光找出連線設定恐怕就有一定的複雜度,更何況無法預期身處的網路環境是否允許PPTP 封包通過。

至於,啟用的設定方式也很簡單,記得三大原則:

● VPN 使用者及群組的設定

● 防火牆Policy 的設定

● 路由設定

當然,這次還是拿FG60B(FortiOS 3.0 MR7)當範例:

前陣子因為公司的對外線路到期了,經過跟總務部門討論後,依舊繼續跟中華電信續約,並且簽下了資安艦隊方案,因此...嘿嘿嘿,手邊就多了一台Fortigate 60B 可以惡搞啦...

不過,公司現有的網路環境就已經有防火牆,想要惡搞看效果還是不夠準,於是決定利用假日把FG60B 帶回家測。所以,第一件事情就是要先設定PPPoE網路連線。

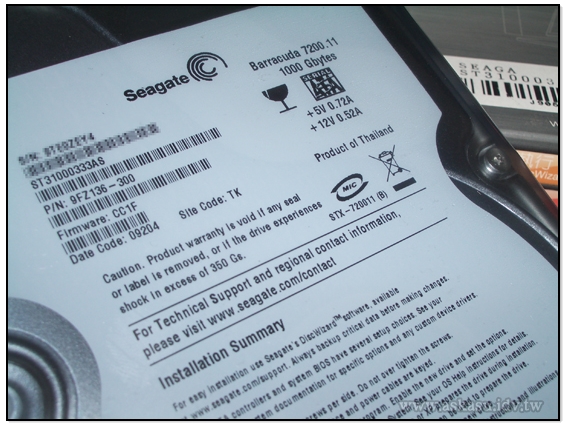

繼好幾年前,IBM 的DTLA 系列硬碟造成全球哀鴻遍野後,Seagate 的第11代芭樂魚系列也步上後塵......

因為Seagate 官方在2009年1月17日突然發佈,由於有部分系列的硬碟會產生錯誤:

Barracuda 7200.11

DiamondMax 22

Barracuda ES.2 SATA

SV35

建議用戶在使用原廠工具 - SeaTools for Windows 後,附上相關資訊向客服索取最新韌體。

(詳情請見Seagate 網站KB207931 文件:Firmware Recommendations for Seagate Drives)

而有問題的型號列表如下:

| Barracuda 7200.11 消費級 ST31000340AS ST31000640AS ST3750330AS ST3750630AS ST3640330AS ST3640630AS ST3500320AS ST3500620AS ST3500820AS ST31500341AS ST31000333AS ST3640323AS ST3640623AS ST3320613AS ST3320813AS ST3160813AS |

Barracuda ES.2 SATA 企業級 ST31000340NS ST3750330NS ST3500320NS ST3250310NS |

DiamondMax 22 Maxtor系列 STM31000340AS STM31000640AS STM3750330AS STM3750630AS STM3500320AS STM3500620AS STM3500820AS STM31000334AS STM3320614AS STM3160813AS |

© 2026 蘇老碎碎唸

Theme by Anders Noren — Up ↑

近期留言