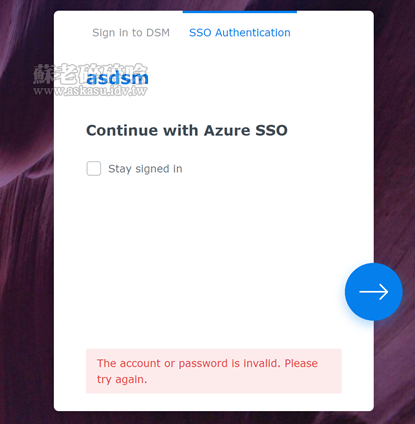

其實,這篇文算是前一篇「用Microsoft Entra ID整合Synology NAS登入」設定過程的血淚整理 aka 除錯教學,本來是要放在前一篇文末做為參考,但考量設定教學的內容可能已經過長,決定整理成獨立一篇 (再騙流量!?)。

Continue reading資訊無涯,回頭已不見岸

其實,這篇文算是前一篇「用Microsoft Entra ID整合Synology NAS登入」設定過程的血淚整理 aka 除錯教學,本來是要放在前一篇文末做為參考,但考量設定教學的內容可能已經過長,決定整理成獨立一篇 (再騙流量!?)。

Continue reading

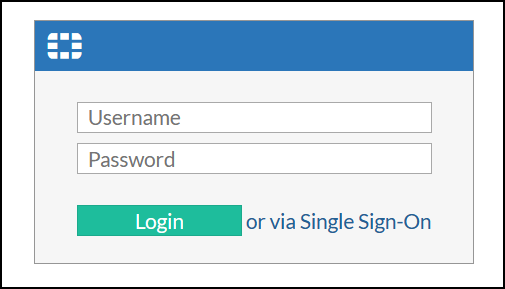

等待許久,Synology 在今年五月發表的 DSM 7.2 版本,終於正式開始支援 SAML,也就是說,想串接 SSO 身分驗證登入 Synology DSM 比以前更多樣化了,只要有提供 SAML 服務的 IdP (Identity Provider,身分識別提供者) 都可以串接,尤其是我一直想串接的 Microsoft Entra ID (以下簡稱 ME-ID),也就是前陣子改名的 Azure Active Directory (簡稱 AAD)。

我的測試架構及佈署情境,請先參考如下

設定重心分三大塊

Continue reading

在過去,想在 FortiGate 上對管理帳號啟用所謂的 2FA,會搭配使用原廠的 FortiToken 來完成,但預設狀況僅提供兩個免費授權數,可以綁在管理帳號上;也就是說,若有多個管理帳號在 FortiGate,想得到更周全的防護,就會考慮添購 FortiToken 授權。

前陣子,在研讀 Azure AD SSO 整合 FortiGate VPN 的資料時意外發現,原來從 FortiOS 6.2 之後,管理後台也可以用 SAML 方式整合 SSO,而且 Fortinet 官方所提供的整合文件,更是利用許多企業有在使用的 Azure AD 做示範說明。

所以,只要有在用 Microsoft 365 的企業,就可以利用 Azure AD 來做單一登入 (SSO)。甚至,在 Azure AD/Office 365 端啟用了 MFA,那麼在登入 FortiGate 管理後台時,屆時會有同樣的身分驗證體驗及 MFA 防護效果。

如果覺得上面廢話太多,簡單說就是,用 Azure AD 完成與 FortiGate 整合設定後,就能用公司帳密登入 FortiGate 後台,而且還有MFA (如果有啟動的話)。

設定流程如下

Continue readingAzure AD Application Proxy ( 後簡稱 AppProxy ) 是我真心覺得微軟非常棒的一個 Azure 服務,IT 管理者可以簡單完成串接企業內部應用程式,使用者在無 VPN 的環境下就能從 Internet 直接存取到內部系統,並且搭配 Azure AD 及 Conditional Access 提供企業強大及完整的安全防護。

一般在佈建 AppProxy 服務時,IT 管理者為方便後期快速部署,大都會使用萬用字元憑證 ( Wildcard SSL Certificate ) 進行設定。但如果遇到萬用字元憑證快到期時,已經大量部署的 AppProxy 應該沒人想一個個手動更換憑證,老闆又不是請你來做工讀生的工作 (但可能給工讀生的薪水!?),這時可以利用後述的指令進行大量更換。

本篇指令主要參考國外分享,然後將其拆分成兩段做小部改寫,因為我認為任何的直接快速大量修改都是有風險的,必須要測試及確認後才能進行變更,甚至有機會做還原動作。

Continue reading

在前面文章有說明如何用 Fortigate 與 Azure 做站對站 VPN,但建起來的連線是單條線路,一般企業不太可能接受及擔負單條線路帶來的風險,所以我嘗試實做及測試,用雙線路與 Azure VPN Gateway 建立 VPN 連線,期望能達成高可用性的運作目標。

地端 VPN 設備同樣使用 Fortigate,線路的部份採用一條中華電信 (CHT),另一條為遠傳 (Sparq)。

本文不會對設定位置及欄位做太多說明,因為前文已提及。先簡單結論這次的佈建,其實就是在 Azure 及 Fortigate 上,再做一次 VPN 的設定建立。

在建好 Azure 與地端的 Site to Site VPN 後,心中有了一個大膽的想法

因為在預設狀況下, Azure 上的資源都是直接從雲端上 Internet,是否有可能強制走 VPN 從地端出去呢? 幾番測試研究後,終於實做出來。

[警語] 請務必閱讀完,瞭解設定後的狀況

© 2026 蘇老碎碎唸

Theme by Anders Noren — Up ↑

近期留言