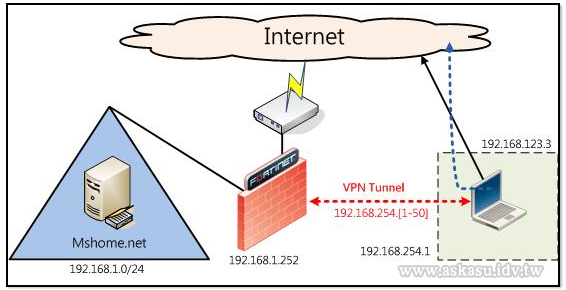

上一篇文章講了Fortigate SSL VPN 的設定方式,但參照該方法後,所有進出的網路流量都會經過Fortigate 設備;如果用戶端的電腦在台灣就算了,萬一老闆出國比賽到半個地球外的歐洲,難道上個網還要大老遠繞回台灣才能出去HAPPY 嗎?

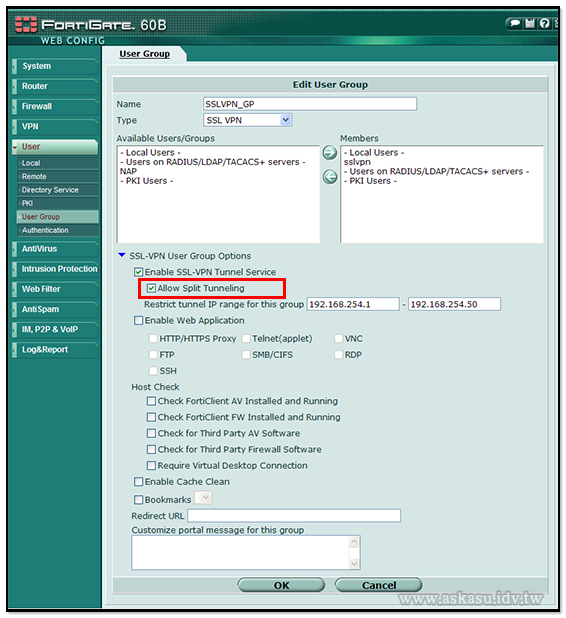

所以,還是要研究一下怎麼設定。方法其實很簡單,只要到User -> User Group 找出已設定的群組,然後勾選「Allow Split Tunneling」,點選「OK」就完成。

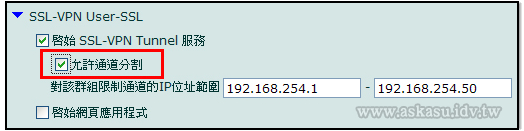

切換成繁中介面後,會比較容易理解,該選項就是「允許通道分割」。

只是,假如真有這麼簡單,我就不會又寫一篇教學...

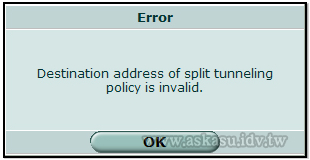

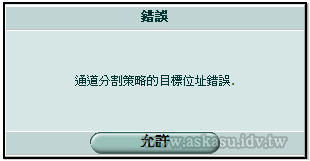

因為按下「OK」後,一定會出現「Destination address of split tunneling policy is invalid」的錯誤訊息。

繁中的錯誤訊息則是「通道分割策略的目標位址錯誤」。(這是眼博士翻的嗎?)

其實,解決方法在錯誤訊息已經透露出一些端倪,這是由於之前的SSL VPN 快速設定,在WAN 對 Internal 的Policy 裡,並沒有針對Internal 指定範圍所造成的問題。

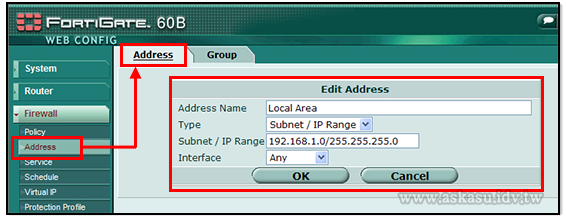

1) 到Firewall -> Address,新增一組內部IP網段。以範例的基本網路架構圖來看,內部IP網段應設定為「192.168.1.0/255.255.255.0」。

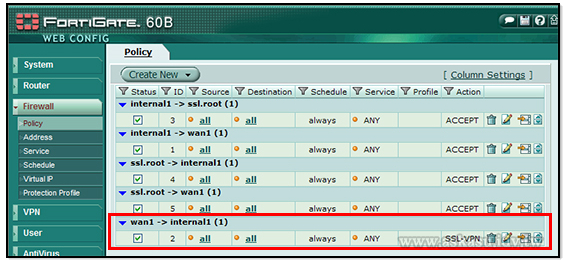

2) 修改WAN -> Internal 的Policy,將「Destination」修改為指定的內部網段。

選擇該項Policy 點選修改,然後將「Destination Address」指定為剛設定的內部IP 網段。

再回到群組設定裡勾選「允許通道分割」的選項,才真的算是成功喔。

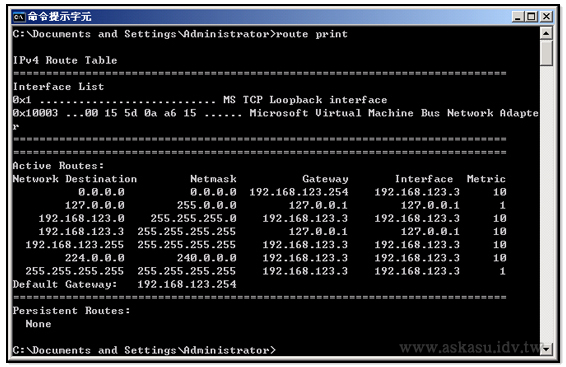

最後,用「route print」指令來檢視用戶端的路由變化。

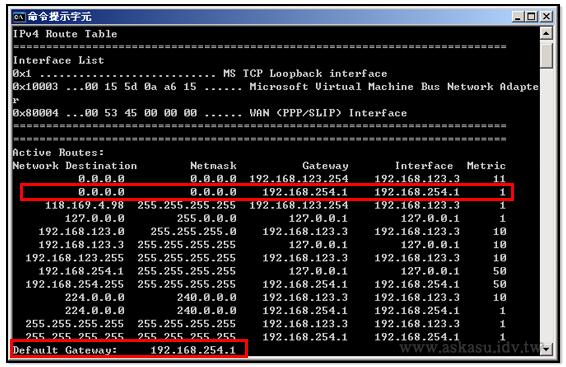

未連接SSL VPN 的路由表,預設閘道為192.168.123.254。

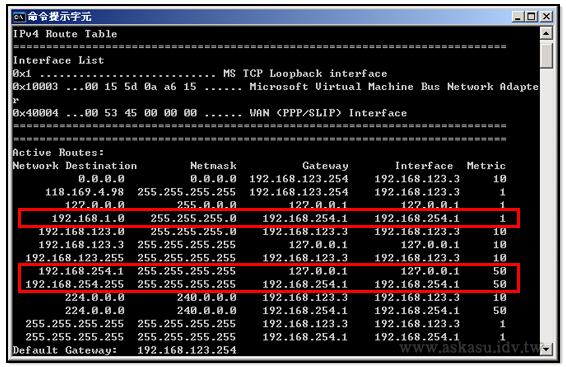

連接SSL VPN 成功的路由表,且尚未設定分割通道。可以發現預設閘道已經變為192.168.254.1,且Metric 值優於原本的192.168.123.254,故所有的網路流量都改走SSL VPN 所建立起的通道。

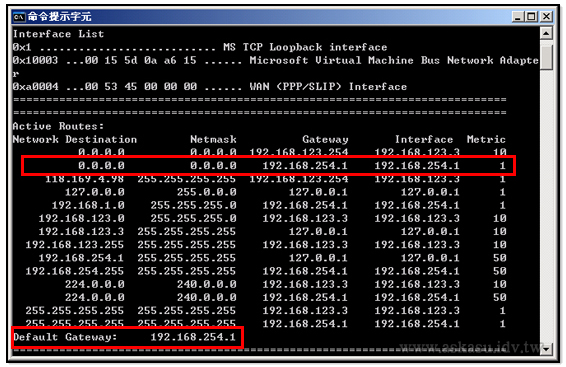

連接SSL VPN 成功的路由表,且已設定分割通道。預設閘道仍為192.168.123.254,僅有「192.168.1.0/24」及「192.168.254.1/32」才會走192.168.254.1 的閘道。

萬一SSL VPN 在已設定通道分割的狀況下,使用者執意要改走Fortigate 對外線路,也不是沒有辦法,用指令「route add 0.0.0.0 mask 0.0.0.0 VPN取得之IP」就能達成。

以本範例來說,就是輸入「route add 0.0.0.0 mask 0.0.0.0 192.168.254.1」。從路由表觀察,預設閘道已更改為192.168.254.1,且Metric 值優於原本的預設閘道,路由狀況跟SSL VPN 未分割設定前幾近一樣。

好啦,我也覺得用指令改來改去很麻煩,尤其對於一般使用者來說,指令跟火星文一樣。其實,建議可以利用建立兩個不同帳號及群組的方式,將一個群組設定為不分割VPN 通道,一個群組設定為分割通道,這樣就能輕鬆選擇模式囉!

蘇老兄您好:

小弟有個問題想請教一下蘇老,最近小弟正在研究Fortinet產品,但不知為何所有interface都ping不通,不知道需要打開甚麼選項才能讓我的interface可以開啟icmp服務呢??

目前只有Admin的TrustHost 那三組IP 可以ping到我的interface其餘底下的PC皆無法ping通(但第二層有通,利用arp -a得到interface 的mac) 底下的PC也可以出去internet 在規則(Policy)的部分也全開,但這問題小弟卡了一段時間,不知道是否有解答呢?謝謝^^

不好意思小弟補充一下

我在 System 底下 Network 底下的所有interface都有開啟 access ping 但是一樣還是ping 不通

先檢查看看

System -> Network -> 欲設定開啟ICMP的Interface ,

確認[Administrative Access]項目有勾選Ping。

如果有,卻仍然Ping不到,

我會建議直接把電腦跟FG串在一起測試看看,

排除有其他設備阻擋的可能。

這應該是因為TrustHost里的ip 才能ping的關係

因為限定的ip里沒加入interface的網段

謝版主的分享 在此收穫良多

你好,

我跟你的設定成功建立 SSL VPN, 他們能取到 "internal" 的 resources.

但是如果設定 VPN 用戶能夠取得 "dmz" 的 resources?

小弟新手, 正在苦惱中, 望能賜教.

謝謝

Bill.

更改: 但是如何設定 VPN 用戶能夠取得 "dmz" 的 resources?

有測過Internal 端的電腦能正常存取到DMZ 區嗎?

我目前猜測是不是VPN 端用戶,

因為路由或Policy 的關係而導致無法繞過去。

設定 VPN 用戶能夠取得 "dmz" 的 resources?

我試了一下,在蘇老的這一項中

2) 修改WAN -> Internal 的Policy,將「Destination」修改為指定的內部網段。

再加一項 WAN -> DMZ 的Policy,ACTION 為 SSLVPN

這樣在 SSLVPN WEB 模式就可以連到DMZ 了。

若要在 SSLVPN Tunnel 模式也要連 DMZ,就加上 ssl.root 到 DMZ 的 Policy 即可。

有人試過ssl vpn後

2個不同vdom之間能互相存取嗎?

試不出來...>"<

是否原先各VDOM就不能互通吧?

您大致的網路架構為何呢?

有人有試過 ssl-vpn 的 firewall policy 限制 service 嗎? 我怎麼設都無效, 看了手冊, 結果發現所有的範例都是寫 any, 難到........ 這個設定是假的?!

希望做到怎樣的 Service 限制呢?

我試試看能否重現或測出。

我用的是 4.0 MR3 Patch 2

您好

請問我使用網頁登入使用sslvpn,

於介面的Connection Tool輸入網址後畫面出現以下

SSL VPN Proxy Error

The proxy server could not handle the request GET /proxy/http/tw.yahoo.com/.

Reason: Access Denied

是不是哪設定錯了?

Fortigate 80C

firmware FGT_80C-v500-build0128-FORTINET.out

不好意思,我手邊沒有 80C,

而且我手邊的設備也沒辦法上 5.0 版的韌體,

不然我也很想玩 5.0 版 Orz

如果您是透過經銷商或者中華電信資安艦隊所取得的,

尚在維護保固合約內的話,建議直接詢問 Fortinet 授權經銷商取得技術協助。

您好:

目前使用FG100D,SSLVPN使用上大致正常,有一個小問題想請教。

VPN連線後,可ping到內網的設備,但內網的設備卻無法ping到透過VPN連入的電腦。

有設定static route指定到VPN連線網段要往ssl.root interface,policy部分也配置internal to ssl.root accept all services

但由內網設備做trace route,發現ICMP封包直接被轉往internet去了,這是那邊配置有問題嗎?

說實話,我沒有這樣測過,

有時間的話會試著確認能否重現你的問題。

請教蘇老個問題,我公司上周裝好一部80C,連線方面也都正常,因為要連線Mail Server,可是在連線SSLVPN後一下Ping到外部IP,一下又Ping到內部IP,導致最後都連不上,不知是否可設定連線SSLVPN後,將帶有公司的網址 (Ex. aaa.com) 都往SSLVPN裡面送,不知是否可做這種設定,又該如何做,謝謝。

從問題的描述似乎是 DNS 解析問題,

建議先確認連上 VPN 後,

用戶端是如何取得 DNS 資訊。

AskaSu 您好:

小弟參照您的教學設定後

Client可以連線

但是無法正常存取內部電腦(Ping不通)

比對發現在路由上有不同之處

您的圖片上是

區網192.168.1.0

閘道 192.168.254.1

介面 192.168.254.1

小弟的閘道卻是192.168.254.2

不知您是否有遇過此種狀況?

機種FG80C

韌體V4 Mr3

自己回

純粹是因為Ping被Windows防火牆擋掉了!!!