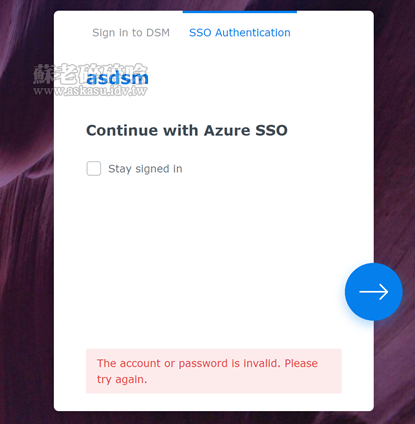

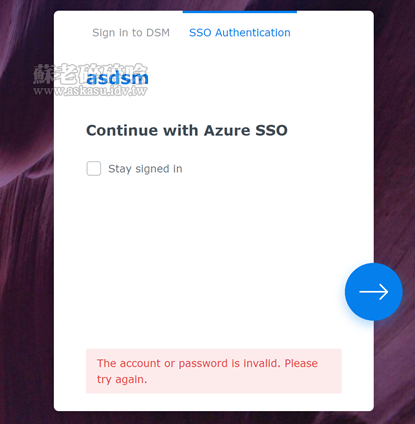

其實,這篇文算是前一篇「用Microsoft Entra ID整合Synology NAS登入」設定過程的血淚整理 aka 除錯教學,本來是要放在前一篇文末做為參考,但考量設定教學的內容可能已經過長,決定整理成獨立一篇 (再騙流量!?)。

Continue reading資訊無涯,回頭已不見岸

其實,這篇文算是前一篇「用Microsoft Entra ID整合Synology NAS登入」設定過程的血淚整理 aka 除錯教學,本來是要放在前一篇文末做為參考,但考量設定教學的內容可能已經過長,決定整理成獨立一篇 (再騙流量!?)。

Continue reading

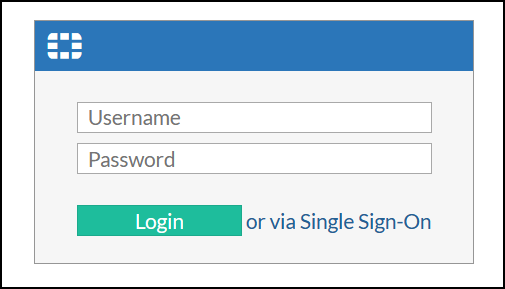

等待許久,Synology 在今年五月發表的 DSM 7.2 版本,終於正式開始支援 SAML,也就是說,想串接 SSO 身分驗證登入 Synology DSM 比以前更多樣化了,只要有提供 SAML 服務的 IdP (Identity Provider,身分識別提供者) 都可以串接,尤其是我一直想串接的 Microsoft Entra ID (以下簡稱 ME-ID),也就是前陣子改名的 Azure Active Directory (簡稱 AAD)。

我的測試架構及佈署情境,請先參考如下

設定重心分三大塊

Continue reading

上一篇曾提到,設定 Let's Encrypt 憑證是為了方便萬一臨時在外面,沒有自己電腦或 WinBox 管理工具的情況下,可以快速用瀏覽器方式進行 Mikrotik RouterOS 設備管理。但應該沒有人想把管理後台直接曝露在外面,高掛「歡迎光臨 My Home」。

在這強烈推薦用 RouterOS 提供的 Port Knocking 機制,限制管理後台的存取方式以提高安全性。Port Kocking 機制,我自己喜歡形容這像是一個開密碼鎖的過程,設定概念會像下圖

Continue reading

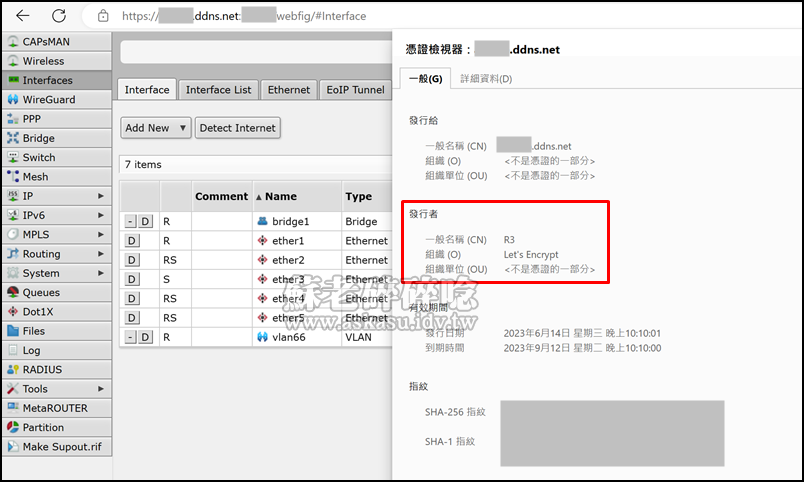

Mikrotik RouterOS 是我近年閒暇時間用來折騰自己 (!?) 的設備,本來一直都是單純使用它的 Winbox 工具來管理及設定, 但因為最近手上的 RouterOS 設備有增生現象,為了提升便利性,決定啟動 Web 管理介面。

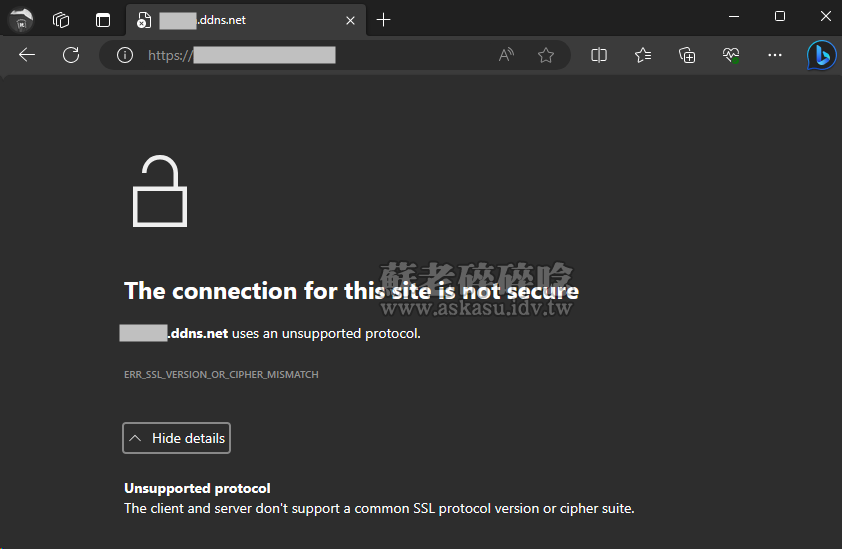

RouterOS 的 Web 管理介面如一般所知,有支援 HTTP (www) 及HTTPS (www-ssl) ,但以現今的資安基本常識,正常都只會選擇啟動 HTTPS,但系統預設並沒有預載任何憑證,故無可掛載給 HTTPS 使用;因此啟動 HTTPS 後連線,只會看到像下面的錯誤訊息。

ERR_SSL_VERSION_OR_CIPHER_MISMATCH

Details

Unsupported protocol

The client and server don't support a common SSL protocol version or cipher suite.

還好,從 RouterOS 7.0 開始,想將 Let's Encrypt 憑證掛入使用,變得簡單許多,也可解決系統預設沒有自簽憑證的問題。

Continue reading

在過去,想在 FortiGate 上對管理帳號啟用所謂的 2FA,會搭配使用原廠的 FortiToken 來完成,但預設狀況僅提供兩個免費授權數,可以綁在管理帳號上;也就是說,若有多個管理帳號在 FortiGate,想得到更周全的防護,就會考慮添購 FortiToken 授權。

前陣子,在研讀 Azure AD SSO 整合 FortiGate VPN 的資料時意外發現,原來從 FortiOS 6.2 之後,管理後台也可以用 SAML 方式整合 SSO,而且 Fortinet 官方所提供的整合文件,更是利用許多企業有在使用的 Azure AD 做示範說明。

所以,只要有在用 Microsoft 365 的企業,就可以利用 Azure AD 來做單一登入 (SSO)。甚至,在 Azure AD/Office 365 端啟用了 MFA,那麼在登入 FortiGate 管理後台時,屆時會有同樣的身分驗證體驗及 MFA 防護效果。

如果覺得上面廢話太多,簡單說就是,用 Azure AD 完成與 FortiGate 整合設定後,就能用公司帳密登入 FortiGate 後台,而且還有MFA (如果有啟動的話)。

設定流程如下

Continue reading微軟 Teams 是目前很多企業在使用的通訊軟體,其中一個貼心的小功能,讓我覺得很棒的,就是 Teams 可以很快得知同事的工作時間 (痛哭流涕),尤其他是你的國外同事而且跟你不同時區,請大家多多關心工程師及他的家人好嗎?

© 2024 蘇老碎碎唸

Theme by Anders Noren — Up ↑

近期留言