前陣子意外短暫處理一台已過保固的 Fortigate 80C,因為設備還能正常運作,在經過物主的同意下,所以做了簡單的拆殼瞭解。

先從外觀開始。根據官方資料及 Fortigate 80C 的網路埠配置:

1. 兩個 1000/100/10 Wan 埠。一般都是內部網路速度需求會大於 Wan 埠,不太瞭解為何 80C 只在 Wan 埠採用GbE。

2. 一個 100/10 DMZ 埠

3. 六個 100/10 Internal 交換器埠。沒記錯的話,可設定將這六個埠獨立拆開使用,但必須在沒有設定在這個交換器介面上。

4. 一個 Console 埠。特殊監控管理使用,最常發生的是,若忘記 Fortigate 的登入帳號密碼的話,就能拿連接線接此埠做重設動作。

80C 的底部。

全機除了 Fortinet 原廠於底部前方,在螺絲上貼的原廠易碎貼紙外,還有中華電信醜到爆的保固提醒貼紙。

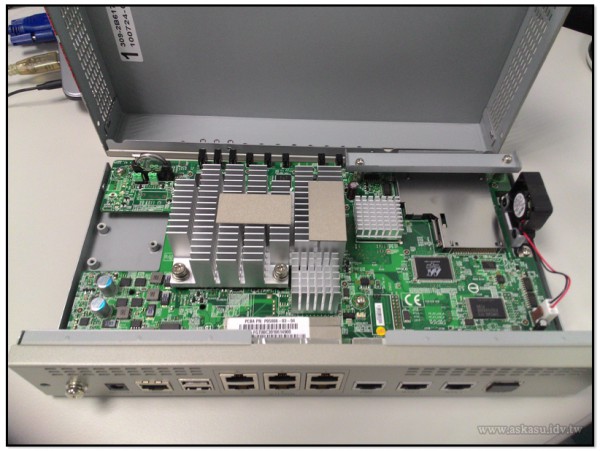

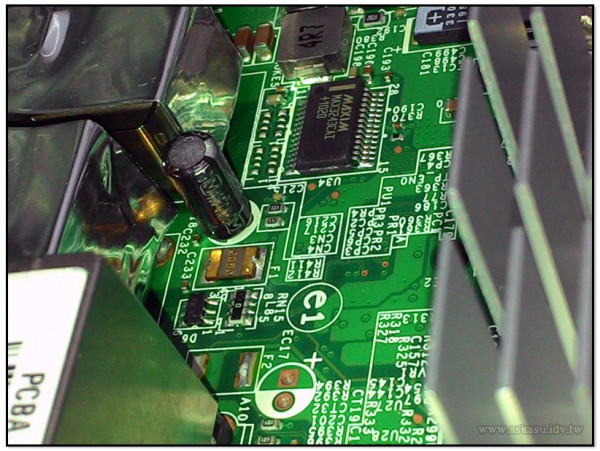

拆殼。

總共會有六顆螺絲要卸,左右側邊各兩顆被中華的提醒貼紙蓋住,兩顆在底部(其中一顆被 Fortinet 原廠易碎貼紙蓋住)

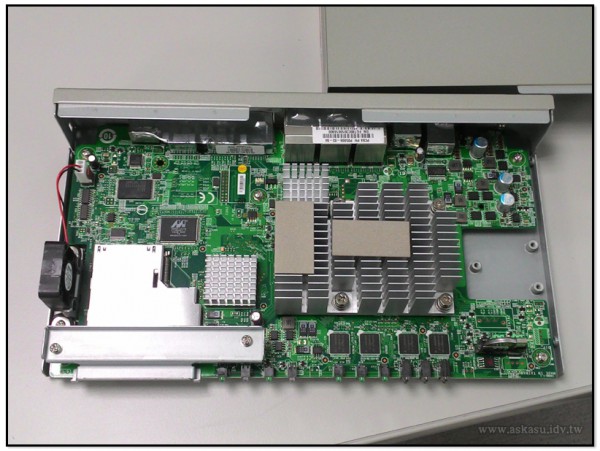

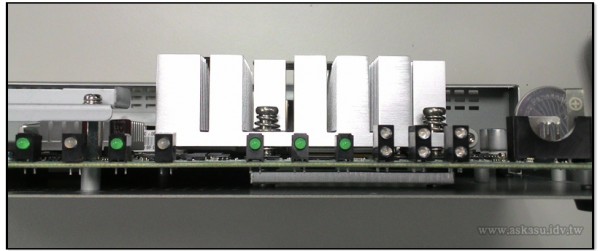

轉正檢視。

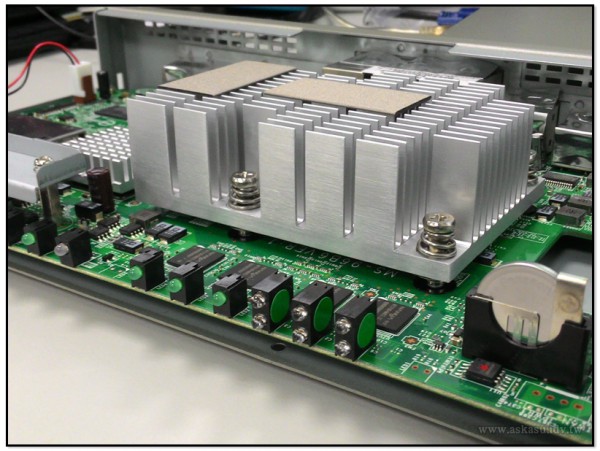

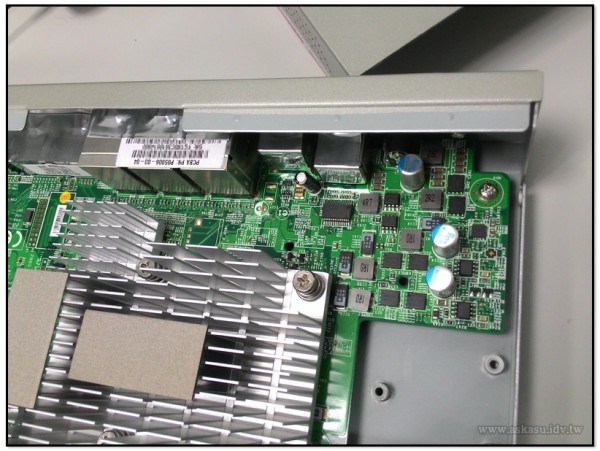

主要的處理晶片基本都有散熱片覆蓋,且幾乎是黏死的狀態,考量機器本身還能使用,就沒有特別拔除瞭解,避免意外發生。但這邊比較匪夷所思的是,設備中唯一的風扇竟然離最大的散熱片遠遠的!!??

從主板上觀察,在另一邊的位置,似乎原本就預留風扇焊接腳位,機殼也有可鎖風扇的固定座孔位。

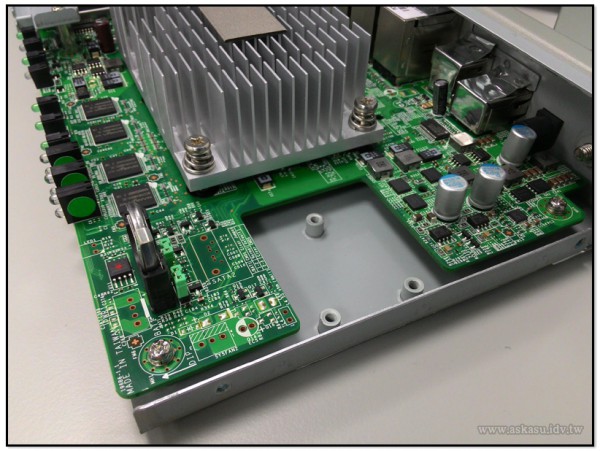

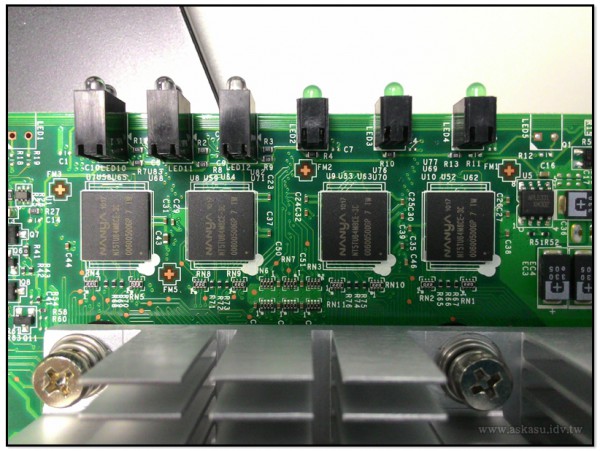

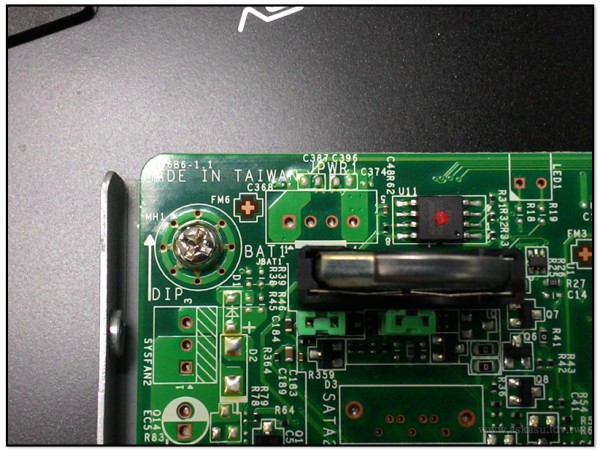

很傳統的燈號座。右方的水銀電池採用直立置放,猜測應該是為了有效利用主機板電路空間的設計。

靠近燈號後方,有幾個南亞科技的 Nanya NT5TU64M8CE-3C 記憶體顆粒,查資料似乎是 DDR2-667 規格。

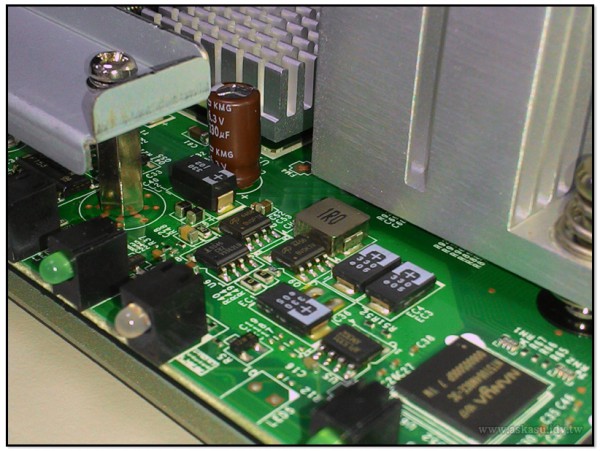

右上方靠近電源孔的位置,感覺都是處理電源的電路,這區的三顆電容看起來是固態電容(自從看過對岸山寨的電容後,就不敢從外觀很肯定了)。

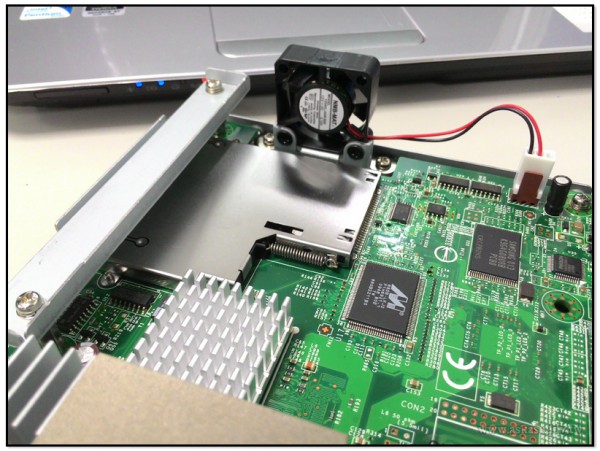

Fortigate 80C 本身提供了一個 Express Card 擴充槽,可安裝 3G 擴充卡。設備上唯一的風扇,就在這個幾乎不會用到的擴充槽旁邊。

本來以為 ExpressCard 擴充槽是走原生 PCI-E 通道,結果一查旁邊的 Marvell 88SB-LKJ2 晶片,才發現是利用該晶片做 PCI-E 轉 PCI。

這顆讓我覺得有點吵的風扇則是 NMB-MAT 的 1204KL-04W-B59,一般會以為 1204 是指該風扇為 4 x 4 cm ,結果實際上是 3 x 3 cm 的尺寸,厚度為 1cm。

主板上唯二的電解電容,一顆是日系 NCC 公司 KMG 等級靠記憶體顆粒處。據了解,KMG 等級是一般品,但說實話,跟某些台廠品牌比起來,用日系還是令人放心的多。

另一顆看外觀標誌,似乎是 Panasonic 的電容。

之前曾聽聞朋友說,Fortigate 的主機板是台灣某大品牌設計代工,似乎從這也稍微得到驗證。

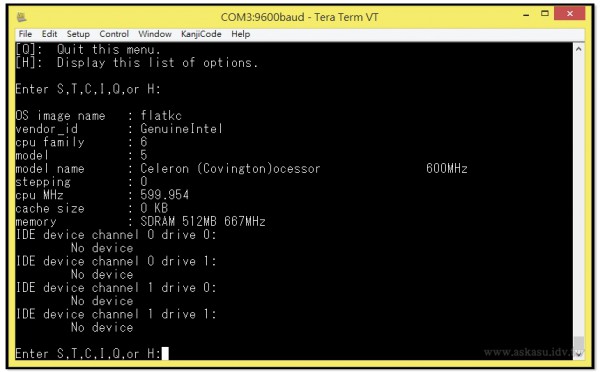

由於物主不確定 Fortigate 80C 管理權限的帳號及密碼為何,所以就只能乖乖拿出連接線接上 Console 埠做重設。重設過程也因此意外發現部份硬體資訊;原來 Fortigate 80C 的 CPU 是 Intel Celeron 600MHz,從相關資訊在維基百科查:CPU Family 6 及 Model 5,竟然是 Pentium II 時代的產品

不過不論是用哪一種處理器,Fortigate 防火牆不是單單只利用 x86 的 CPU 做運算,而是還有額外內建 FortiASIC 晶片對網路封包做處理,或許這才是讓該品牌防火牆,能發揮最大功效的秘密。

最後要補充,這是一台已經過保且應該至少有三年以上歷史的 Fortigate 80C,無法確認是否與目前市面上發售的版本相同。以前曾遇過,某牌的主機板會玩同型號,但後續換版本及用料的狀況啊! ![]()

我公司就用這一台,就是中華那個資安方案綁的,

一些設定是當初承接人員請中華電工程師設定的,6個接口全綁一起。

本想將6個接口分開使用,只是公司沒專業網管,

一想到得先砍掉所有規則,就不敢動它。

Dear

internal 6個port 不能分開的 這款是入門的 不能分開

在來Wan是Giga 可能在 一班的ADSL是不合適

但是 在一般的企業 是正常的 就是對要最大化

非常謝謝您的分享,

我後來也有想過為何 Lan 沒有 Giga 這個問題,

或許當時在國外申請到的對外線路是 Giga 等級比在台灣容易,

而且 Wan 是總出口,所以會像您說的,

在一般企業這樣的使用設計是合理的

話說回來,目前 Fortigate 線上的產品,

就算是 Entry-Level 等級的也是全 Giga 囉

唉....無知真可怕

難怪台灣資安不知所謂

手上有部Fortigate 100D,主要是拿來當VPN gateway,請問還能把它設定為一部proxy使用嗎?

看資料似乎是可以,只是這部份我還沒有實際測試過,

有興趣的話,可以參考看看下面文章及影片

FortiGate Cookbook - Explicit Web Proxy (5.0)

[配置]飞塔防火墙之Explicit Proxy

是喔~ 他是由臺灣 微星代工的板子喔~~

噓~(小聲) 我故意沒說的...

FORTEGATE 有些中低(最近好像也有大機箱的)是由台灣凌華科技代工的.......

凌華科技 ADLINK 也是蠻知名的工業電腦廠商,如果真的有 Fortigate 產品是由他們生產,其實也還能放心