文章開頭先聲明,如果你的無線分享器無法改刷 Tomato by Shibby 的韌體,那麼這篇就可以直接跳過了,因為這功能是非官方韌體提供的。

其實一開始並不是在研究怎麼監控 UPS,只是單純為了要將經手的 ASUS RT-N66U 改刷番茄版韌體。

儘管 ASUS 現行的 ASUSWRT 韌體,不管在介面還是功能,已經比過去好上許多,而且提供不少線上教學文件,應該可以滿足基本需求。但我大概已經被第三方韌體寵壞了吧,不改用 Tomato 或 DD-WRT 就會覺得好像哪裡不太對勁。

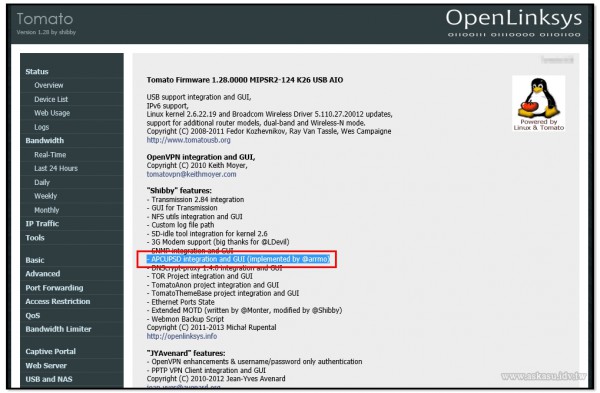

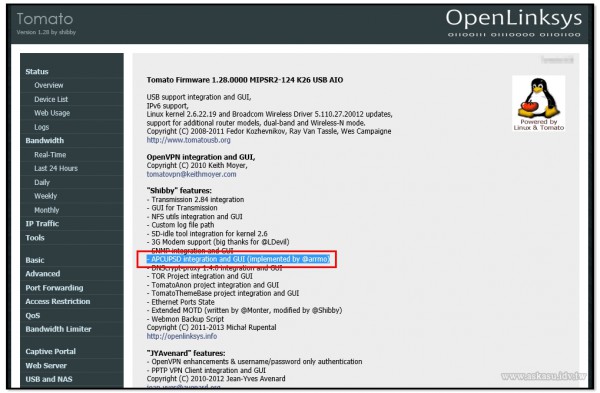

在刷成功 Tomato 韌體確認版本時,意外發現版本資訊上寫著「APCUPSD integration and GUI 」,似乎 Tomato by Shibby 的韌體有提供顯示 APC UPS 狀態的功能。對我來說,這或許能解決家中擺放網路設備的區域,也同時放著一台老舊的 APC BE500TW UPS,卻無法瞭解狀態的問題。

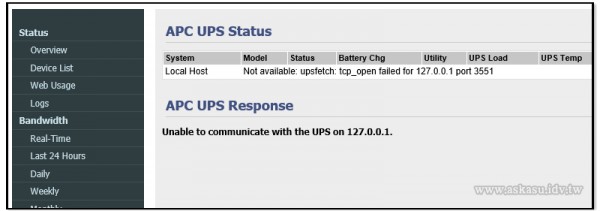

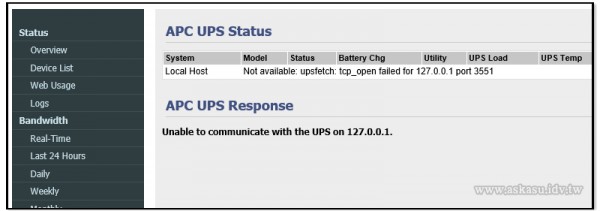

一開始,很天真地以為,只要將 APC UPS 的 USB 線插入分享器的 USB 埠就好了。沒想到,在左邊工具列找到 USB and NAS -> UPS Monitor,UPS 的狀態只吐了「Not available: upsfetch: tcp_open failed for 127.0.0.1 port 3551」及「Unable to communicate with the UPS on 127.0.0.1.」訊息給我。

Continue reading

近期留言