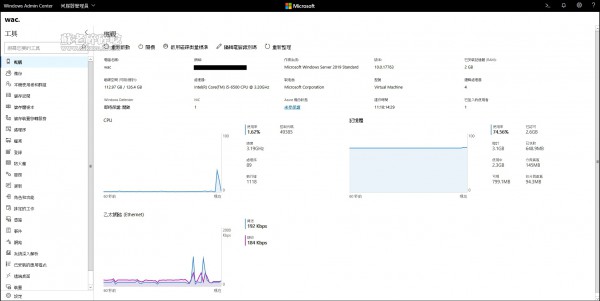

Windows Admin Center (後簡稱 WAC ) 前身原名為「Honolulu」 專案,是微軟所推出不同以往體驗的管理工具,不僅安裝容易跟 IIS 沒有任何瓜葛,連管理設定都很簡單,而且透過瀏覽器就能直接集中管控多台主機,快速整合雲端與地端的資源,真心推薦 IT 管理者一定要試試看。

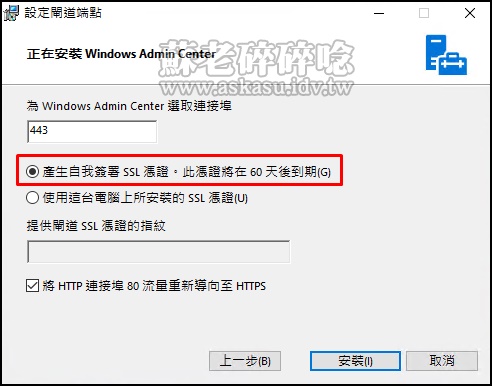

在目前講求資安的年代,如果安裝環境沒有預先準備好給 WAC 用的憑證,WAC 安裝過程也會先自動產生一個,只是這張憑證只有 60 天的效期,也就是兩個月。也因為是自建憑證的關係,用瀏覽器進入 WAC,一定會先跳警告訊息,若想解決,就必須重新綁定公開憑證或企業內部信任單位發行的憑證。

取得受信任憑證及匯入電腦的方式不多說明,本文僅針對如何更換 WAC 的預設憑證。

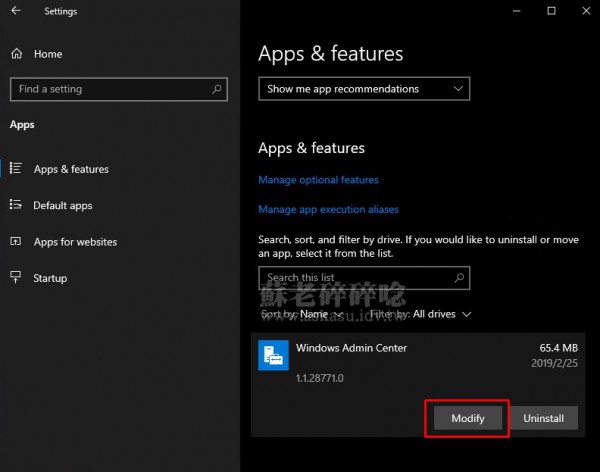

更換憑證方式說穿了也很簡單,如前面提到的 WAC 跟 IIS 沒有任何關係,想更換憑證其實就是重新執行一次安裝程式。在已經安裝好 WAC 的環境下,到「開始」-> 「設定」->「應用程式」,從應用程式與功能找到 Windows Admin Center 並選擇「修改 (Modify)」。

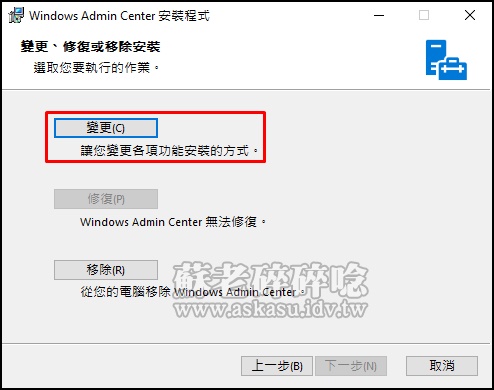

這時會啟動 Windows Admin Center 的安裝程式,請選擇「變更」。

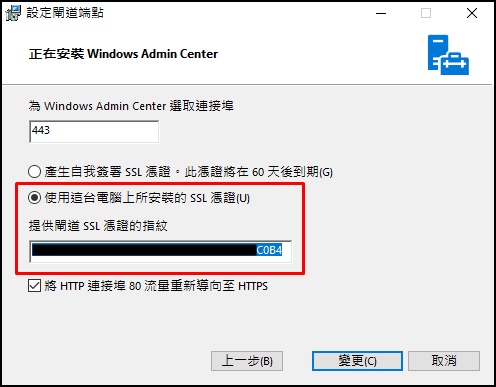

在閘道設定端點的頁面,選擇「使用這台電腦上所安裝的 SSL 憑證」,將預備使用的憑證其指紋碼複製貼上 (請確定憑證已匯入電腦),最後點擊「變更」就完成。

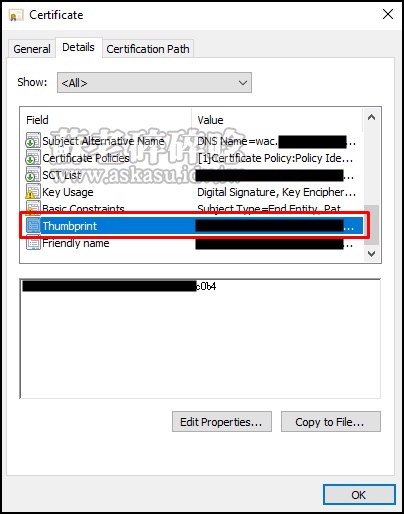

問題可能來了,憑證的指紋碼 (Thumbprint) 在哪裡找?可以透過憑證的 MMC 介面,去點擊閱讀憑證的詳細資料。

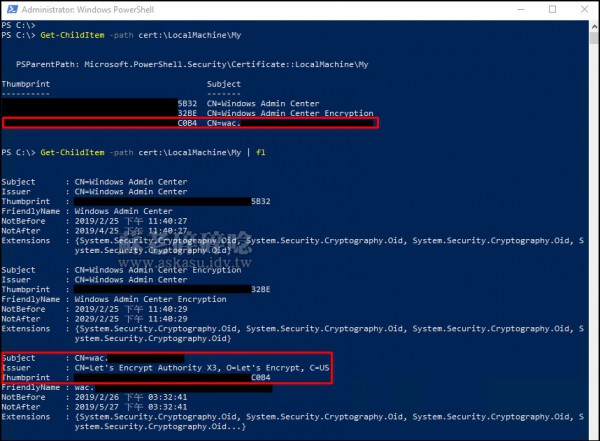

但我個人比較推薦執行下列 PowerShell 指令,快速將憑證及指紋碼列出。若不確定哪一個指紋碼才是要用的憑證,可以在指令的最後加上「| fl」從更多資料中判斷。

Get-ChildItem -path cert:\LocalMachine\My

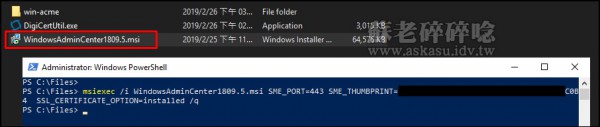

比較進階一點,如果 WAC 是裝在 Server Core 環境內,又或者想搭配 Let's Encrypt SSL,用指令方式進行更換及自動化;請將 WAC 的安裝程式留存在電腦中,然後切到 WAC 安裝程式的資料夾,執行下列指令。

msiexec /i WindowsAdminCenter1809.5.msi SME_PORT=443 SME_THUMBPRINT=憑證指紋碼 SSL_CERTIFICATE_OPTION=installed /q

不過...目前的 WAC 版本 (1809.5) 用指令更換憑證後要請注意,我在 Windows Server 2019 上測試使用時遇到兩個雷

[2019.04.26 更新] 經測試 WAC 1904 版已修復此問題

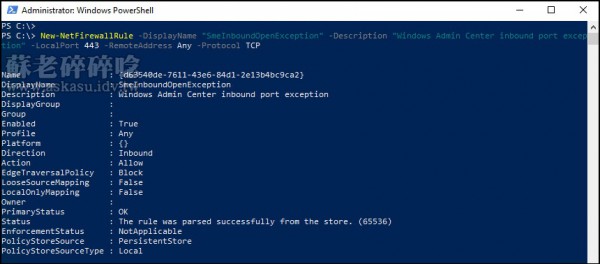

1. 執行完指令,應該要開啟的 WAC 系統服務防火牆規則被消失了

後來有找到微軟官方文件描述此問題:

「When upgrading Windows Admin Center in service mode from a previous version, if you use msiexec in quiet mode, you may encounter an issue where the inbound firewall rule for Windows Admin Center port is deleted.」

補救方式就是請務必手動設定回去,或者執行以下 PowerShell 指令新增,否則就無法從其他電腦登入 WAC 了。

New-NetFirewallRule -DisplayName "SmeInboundOpenException" -Description "Windows Admin Center inbound port exception" -LocalPort <port> -RemoteAddress Any -Protocol TCP

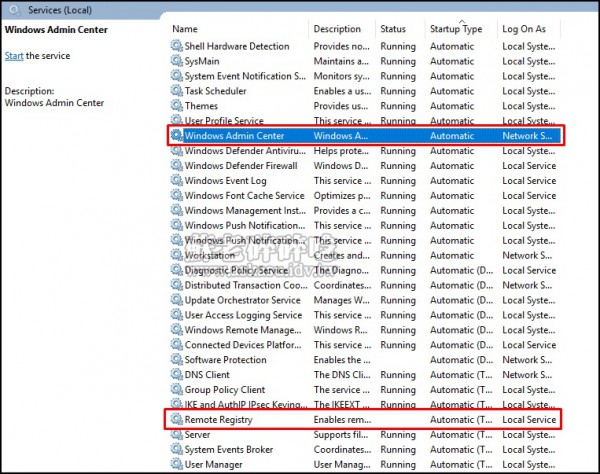

2. 執行完指令,WAC 及相關服務不會自行恢復啟動 (翻桌)

觀察測試發現,除了 WAC 自身服務沒有啟動外,Remote Registry 這個服務有時也是呈現未啟動的狀態。

同樣也請記得到服務介面中啟動,或者以「系統管理員」身份執行下面 PowerShell 指令,讓 WAC 服務恢復啟動狀態。

Start-Service ServerManagementGateway Start-Service RemoteRegistry

延伸閱讀

Microsoft Docs - 什麼是 Windows Admin Center?

Microsoft Docs - Windows Admin Center Known Issues

發佈留言